Bảo mật đám mây đã trở thành một trong những khía cạnh quan trọng nhất của cuộc cách mạng kỹ thuật số hiện đại. Trong thời đại mà dữ liệu và ứng dụng dần di chuyển lên không gian điện toán đám mây, việc đảm bảo an toàn và bảo mật thông tin trở nên càng phức tạp hơn bao giờ hết. Bất kỳ tổ chức hoặc cá nhân sử dụng dịch vụ đám mây đều phải đối mặt với thách thức bảo vệ dữ liệu quan trọng khỏi các mối đe dọa mạng, tấn công xâm nhập ngày càng tinh vi của các hacker và tổ chức tội phạm mạng,… Trong bối cảnh này, việc hiểu rõ những nguyên tắc cơ bản khi triển khai giải pháp bảo mật sẽ giúp hiểu rõ đảm bảo sự an toàn của hệ thống thông tin trong môi trường kỹ thuật số.

Bảo mật đám mây là gì?

Bảo mật đám mây (Cloud Security) là tập hợp các công nghệ, phương pháp, biện pháp tốt nhất và phù hợp nhất với một tổ chức, doanh nghiệp để bảo vệ môi trường điện toán đám mây, các ứng dụng chạy trên đám mây và các dữ liệu được lưu trữ trên đám mây đó. Bảo vệ dữ liệu khỏi việc truy cập trái phép, sử dụng hoặc thay đổi không đúng mục đích, đảm bảo tính vẹn toàn các dịch vụ và ứng dụng trên nền tảng đám mây.

Bảo mật đám mây bao gồm nhiều khía cạnh, bao gồm:

-

Quản lý truy cập: Điều này đảm bảo rằng chỉ những người được ủy quyền có thể truy cập và tương tác với dữ liệu và tài nguyên trên môi trường đám mây.

-

Mã hóa: Dữ liệu thường được mã hóa để đảm bảo rằng nó không thể đọc được khi bị truy cập trái phép.

-

Kiểm soát dữ liệu: Điều này liên quan đến việc kiểm soát dữ liệu và cách nó được sử dụng trên nền tảng đám mây.

-

Bảo vệ mạng: Bảo vệ hệ thống mạng và các kết nối đến nền tảng đám mây để ngăn chặn các tấn công mạng.

-

Giám sát và phát hiện: Theo dõi các hoạt động trên nền tảng đám mây để phát hiện sự xâm nhập hoặc các hoạt động đáng ngờ.

-

Quản lý cấu hình: Đảm bảo rằng cấu hình của các dịch vụ đám mây được tuân thủ các nguyên tắc bảo mật.

-

Bảo vệ ứng dụng: Bảo vệ các ứng dụng chạy trên nền tảng đám mây khỏi các lỗ hổng bảo mật và tấn công ứng dụng.

Bảo mật đám mây rất quan trọng trong thời đại ngày nay vì nó lưu trữ và bảo vệ dữ liệu và các ứng dụng trên nền tảng đám mây công cộng cũng như riêng tư. Việc này được thực hiện bằng cách áp dụng các chương trình và thực tiễn an ninh mạng vào cơ sở hạ tầng đám mây của tổ chức, giải quyết các vấn đề an ninh mạng truyền thống và những thách thức mới liên quan đến môi trường đám mây.

Học bảo mật đám mây là học những gì?

Học bảo mật đám mây ngày nay đang trở thành một trong những ưu tiên hàng đầu của các tổ chức và doanh nghiệp trên khắp thế giới. Với sự phát triển mạnh mẽ của công nghệ đám mây và việc chuyển đổi số, việc bảo vệ dữ liệu và thông tin trên nền tảng đám mây trở nên ngày càng quan trọng và phức tạp hơn bao giờ hết. Học bảo mật đám mây là việc tìm hiểu về các biện pháp và kỹ thuật để bảo vệ dữ liệu, ứng dụng và các tài nguyên lưu trữ trên các nền tảng đám mây. Các nội dung chính của việc học bảo mật đám mây bao gồm:

-

Cơ sở hạ tầng đám mây:

-

Các dịch vụ đám mây: Đây là các dịch vụ cung cấp bởi các nhà cung cấp đám mây như AWS, Azure, và GCP để phục vụ các nhu cầu lưu trữ, tính toán, mạng,… Các dịch vụ này có thể bao gồm lưu trữ đám mây, máy ảo, dịch vụ mạng, dịch vụ tính toán, và các dịch vụ khác.

-

Cơ sở hạ tầng lưu trữ: Đây là một phần quan trọng của cơ sở hạ tầng đám mây và bao gồm các máy chủ và hệ thống lưu trữ được sử dụng để lưu trữ dữ liệu của người dùng trên đám mây. Cơ sở hạ tầng lưu trữ thường được xây dựng trên các hạ tầng vật lý và ảo hóa để đảm bảo sự linh hoạt và khả năng mở rộng.

-

Mạng kết nối: Cơ sở hạ tầng đám mây cũng bao gồm các hệ thống mạng kết nối được sử dụng để kết nối các máy chủ và dịch vụ trong môi trường đám mây. Điều này bao gồm các kết nối mạng nội bộ giữa các máy chủ và dịch vụ, cũng như kết nối mạng bên ngoài cho phép người dùng truy cập vào dịch vụ đám mây từ xa.

-

Các dịch vụ liên quan khác: Ngoài các thành phần chính như lưu trữ và mạng, cơ sở hạ tầng đám mây cũng bao gồm một loạt các dịch vụ liên quan khác như dịch vụ kiểm soát truy cập, dịch vụ giám sát, và các công cụ quản lý tự động. Những dịch vụ này đóng vai trò quan trọng trong việc đảm bảo tính bảo mật và hiệu suất của môi trường đám mây.

-

An ninh mạng:

-

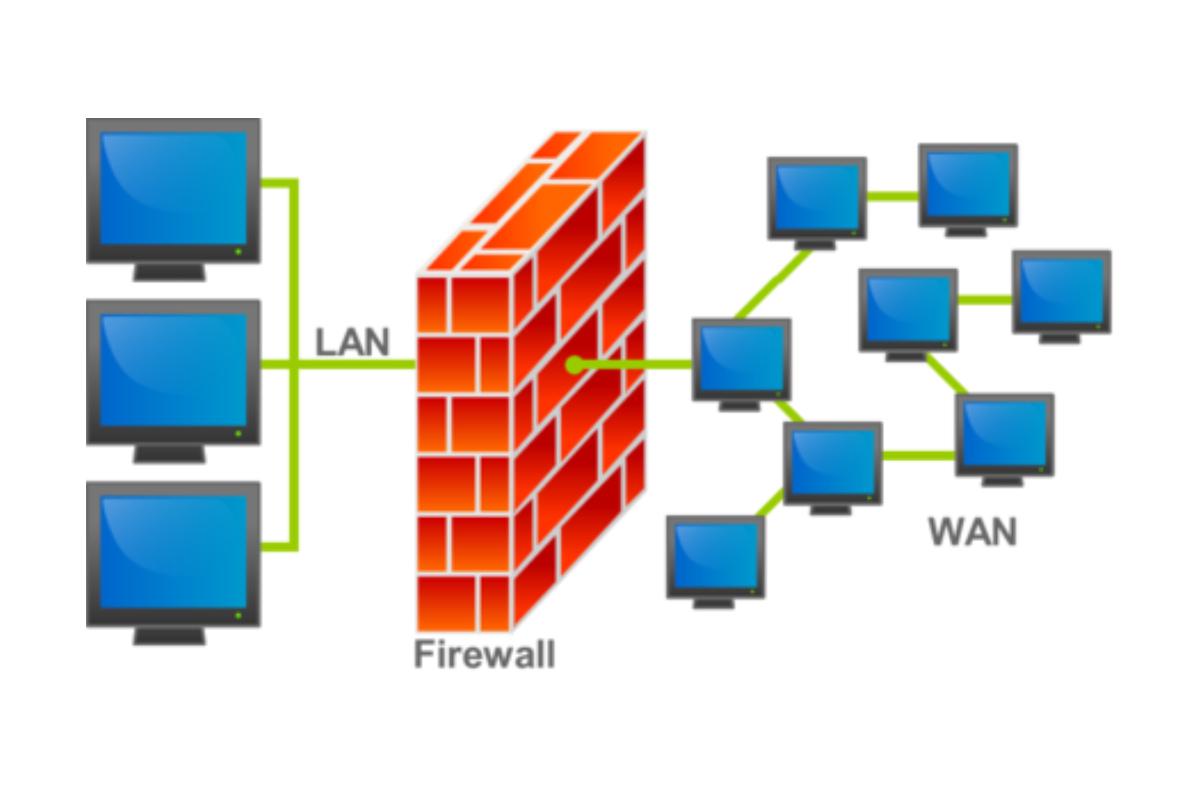

Tường lửa (Firewalls): Tường lửa là một công cụ quan trọng trong bảo mật mạng, cả trong môi trường đám mây và môi trường cổ điển. Tường lửa được sử dụng để kiểm soát lưu lượng mạng, ngăn chặn các truy cập không mong muốn và bảo vệ hệ thống khỏi các cuộc tấn công mạng.

-

Kiểm soát truy cập (Access Control): Kiểm soát truy cập là một phần quan trọng của bảo mật mạng, giúp ngăn chặn các người dùng không ủy quyền truy cập vào tài nguyên mạng quan trọng. Trong môi trường đám mây, các biện pháp kiểm soát truy cập thường được triển khai thông qua các chính sách IAM (Identity and Access Management).

-

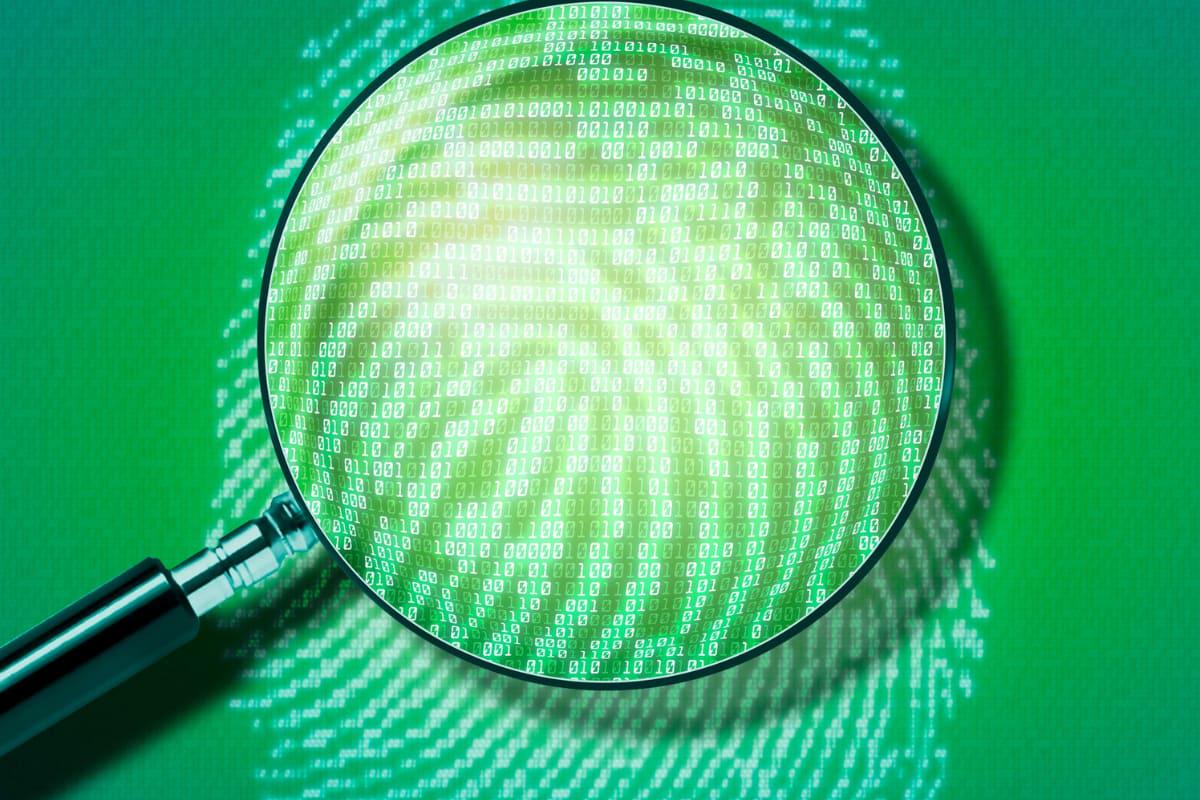

Phát hiện xâm nhập (Intrusion Detection): Công nghệ phát hiện xâm nhập giúp phát hiện và cảnh báo về các hoạt động bất thường hoặc các cuộc tấn công mạng trong môi trường đám mây. Các hệ thống phát hiện xâm nhập có thể phát hiện các mẫu tấn công đã biết, cũng như các hoạt động lạ không phù hợp với mô hình hoạt động bình thường.

-

Các biện pháp bảo mật mạng khác: Ngoài các biện pháp nêu trên, còn có nhiều biện pháp bảo mật mạng khác được triển khai trong môi trường đám mây, bao gồm kiểm soát mạng (Network Segmentation), bảo mật DNS (DNS Security), và các dịch vụ phòng chống tấn công phân tán (DDoS Protection Services).

-

Mã hóa dữ liệu:

-

Bảo vệ dữ liệu khi lưu trữ: Mã hóa dữ liệu trước khi lưu trữ trên đám mây đảm bảo rằng dữ liệu của mình không thể đọc được nếu không có chìa khóa mã hóa phù hợp. Điều này bảo vệ thông tin của chúng ta khỏi việc truy cập trái phép nếu một ai đó có thể tiếp cận các tập tin lưu trữ của chính mình trên hạ tầng đám mây.

-

An toàn khi truyền tải dữ liệu: Khi dữ liệu được truyền tải qua mạng từ thiết bị của bạn đến môi trường đám mây hoặc giữa các dịch vụ đám mây, việc mã hóa dữ liệu giúp đảm bảo rằng thông tin không bị đánh cắp hoặc thay đổi trong quá trình truyền tải. Điều này đặc biệt quan trọng khi mìnhmình truyền tải dữ liệu nhạy cảm như thông tin cá nhân hoặc thông tin tài chính.

-

Tuân thủ các tiêu chuẩn bảo mật: Mã hóa dữ liệu là một yếu tố quan trọng trong việc tuân thủ các tiêu chuẩn và quy định bảo mật như GDPR, HIPAA, và PCI DSS. Các tiêu chuẩn này yêu cầu việc bảo vệ dữ liệu cá nhân và nhạy cảm bằng cách sử dụng các biện pháp bảo mật như mã hóa dữ liệu.

-

Giảm thiểu rủi ro an ninh: Việc mã hóa dữ liệu giúp giảm thiểu rủi ro an ninh bằng cách làm cho thông tin của bản thân trở nên không đọc được đối với những người không có quyền truy cập. Điều này làm giảm khả năng các cuộc tấn công từ bên ngoài và bảo vệ dữ liệu của bạn khỏi các mối đe dọa tiềm ẩn.

-

Tăng cường lòng tin của khách hàng: Việc áp dụng mã hóa dữ liệu trên đám mây không chỉ giúp chúng ta bảo vệ thông tin của khách hàng mà còn tạo ra sự tin tưởng và lòng tin từ phía họ. Khách hàng cảm thấy yên tâm hơn khi biết rằng dữ liệu của họ được bảo vệ một cách an toàn khi lưu trữ hoặc truyền tải trên môi trường đám mây.

-

Quản lý danh tính và quyền truy cập:

-

Xác định danh tính (Identity Identification): Đầu tiên, để quản lý quyền truy cập một cách hiệu quả, bạn cần xác định và xác thực danh tính của từng người dùng trên hệ thống của mình. Điều này thường được thực hiện thông qua việc sử dụng các phương tiện xác thực như tên người dùng, mật khẩu, và các phương pháp xác thực đa yếu tố.

-

Quản lý quyền truy cập (Access Management): Sau khi danh tính của người dùng được xác định, bản thânthân cần thiết lập và quản lý các quyền truy cập của họ đến các tài nguyên trên đám mây. Điều này bao gồm việc xác định những gì mỗi người dùng có quyền truy cập và hành động gì họ có thể thực hiện với các tài nguyên đó.

-

Quản lý quyền (Permission Management): Trong quá trình quản lý quyền truy cập, bạn cũng cần xác định và quản lý các quyền cụ thể cho từng người dùng hoặc nhóm người dùng. Điều này đảm bảo rằng mỗi người dùng chỉ có quyền truy cập và thực hiện các hành động mà họ cần thiết cho công việc của họ, mà không thừa nhận quyền truy cập không cần thiết.

-

Quản lý vòng đời của danh tính (Identity Lifecycle Management): Quản lý vòng đời của danh tính là quá trình quản lý các thông tin và quyền truy cập của người dùng từ khi họ gia nhập tổ chức cho đến khi họ rời khỏi tổ chức. Điều này đảm bảo rằng quyền truy cập của người dùng được quản lý một cách chặt chẽ và hiệu quả trong suốt quá trình sử dụng.

-

Giám sát và kiểm tra (Monitoring and Auditing): Cuối cùng, để đảm bảo rằng các biện pháp quản lý danh tính và quyền truy cập được thực hiện một cách hiệu quả, bạn cần thực hiện việc giám sát và kiểm tra sự hoạt động của người dùng trên hệ thống. Điều này giúp mình phát hiện và phản ứng kịp thời với các hoạt động không phù hợp hoặc đe dọa bảo mật.

-

Phát hiện và phản ứng:

-

Giám sát liên tục: Việc giám sát hoạt động trên đám mây là một phần quan trọng của việc phát hiện sớm các mối đe dọa. Bằng cách sử dụng các công cụ giám sát mạng và hệ thống, mình có thể theo dõi các hoạt động bất thường và tiềm ẩn trên hạ tầng đám mây của mình.

-

Phân tích và phát hiện: Sử dụng các công cụ phân tích an ninh và machine learning, bản thânthân có thể phát hiện các biểu hiện của các mối đe dọa tiềm ẩn hoặc các cuộc tấn công đang diễn ra trên môi trường đám mây. Các công cụ này có thể phát hiện các mẫu hoạt động không bình thường và cảnh báo về chúng.

-

Phản ứng nhanh chóng: Khi phát hiện một mối đe dọa hoặc cuộc tấn công, việc phản ứng nhanh chóng là rất quan trọng. Bằng cách triển khai các quy trình và quy trình tự động hoặc thủ công, bạn có thể đáp ứng ngay lập tức để giảm thiểu thiệt hại và ngăn chặn cuộc tấn công lan rộng.

-

Thực hiện các biện pháp sửa chữa và cải thiện: Sau khi xử lý một cuộc tấn công hoặc mối đe dọa, việc thực hiện các biện pháp sửa chữa và cải thiện là quan trọng để ngăn chặn tái phát cuộc tấn công tương tự trong tương lai. Bằng cách phân tích và học từ các cuộc tấn công trước đó, chúng tata có thể cải thiện các biện pháp bảo mật của mình và tăng cường khả năng đề kháng trước các mối đe dọa.

-

Học hỏi và cải tiến liên tục: Cuối cùng, việc học hỏi và cải tiến liên tục là rất quan trọng trong việc phát hiện và phản ứng. Bằng cách theo dõi và đánh giá kết quả của các biện pháp phản ứng, chúng tata có thể hiểu rõ hơn về các mối đe dọa và nâng cao khả năng phát hiện và phản ứng của mình trong tương lai.

-

Phục hồi dữ liệu:

-

Phát triển kế hoạch phục hồi dữ liệu (Recovery Plan Development): Đầu tiên và quan trọng nhất, bạn cần phát triển một kế hoạch phục hồi dữ liệu chi tiết và cụ thể. Kế hoạch này nên bao gồm các quy trình, biện pháp và tài nguyên cần thiết để khôi phục dữ liệu sau một sự cố, bao gồm cả việc xác định các nguyên nhân có thể gây ra sự cố và các biện pháp phòng ngừa.

-

Sao lưu và phục hồi dữ liệu (Backup and Data Recovery): Việc thực hiện sao lưu định kỳ và đảm bảo rằng dữ liệu của bạn được sao lưu một cách an toàn là một phần quan trọng của kế hoạch phục hồi dữ liệu. Bằng cách sao lưu dữ liệu định kỳ và lưu trữ sao lưu ở nhiều địa điểm khác nhau, bạn có thể đảm bảo rằng dữ liệu của bản thân có sẵn sàng để phục hồi khi cần thiết.

-

Thực hiện kiểm tra và kiểm định (Testing and Validation): Sau khi phát triển kế hoạch phục hồi dữ liệu, quan trọng là thực hiện các bài kiểm tra và kiểm định định kỳ để đảm bảo rằng kế hoạch hoạt động như dự kiến. Bằng cách mô phỏng các tình huống sự cố và thực hiện các bài kiểm tra phục hồi, bạn có thể xác định và khắc phục các lỗ hổng trong kế hoạch của mình trước khi xảy ra sự cố thực sự.

-

Quản lý sự cố và phản ứng khẩn cấp (Incident Management and Emergency Response): Trong trường hợp xảy ra sự cố, quản lý sự cố và phản ứng khẩn cấp là rất quan trọng để đảm bảo rằng các biện pháp phục hồi dữ liệu được triển khai một cách hiệu quả và kịp thời. Bằng cách có một quy trình phản ứng khẩn cấp rõ ràng và các vai trò được xác định trước, bạn có thể đáp ứng nhanh chóng và hiệu quả với các tình huống khẩn cấp.

-

Học hỏi và cải thiện liên tục (Continuous Learning and Improvement): Cuối cùng, việc học hỏi và cải thiện liên tục là quan trọng để đảm bảo rằng kế hoạch phục hồi dữ liệu của bạn luôn được cập nhật và hiệu quả. Bằng cách phân tích kết quả của các bài kiểm tra và các sự cố trước đó, mình có thể hiểu rõ hơn về các lỗ hổng trong kế hoạch của mình và cải thiện khả năng phục hồi của mình trong tương lai.

Ngày này, công nghệ luôn phát triển không ngừng và nhanh chóng vì vậy học bảo mật đám mây là quá trình không ngừng cải tiến để đảm bảo tính bảo mật và an toàn cho dữ liệu và ứng dụng trên các nền tảng đám mây.

Tại FPT Jetking đang mở khóa học quản trị an ninh mạng & đám mây đào tạo trong 4 học kỳ tương ứng 2 năm, có 3 ca học sáng, chiều, tối. Phù hợp với các bạn đang là học sinh, sinh viên, người đi làm muốn nâng cao kiến thức về công nghệ thông tin trong thời đại công nghệ và kỹ thuật phát triển như hiện nay. Nếu bạn hứng thú với khóa học này vui lòng liên hệ FPT Jetking, để bên mình tư vấn cho bạn sớm nhất có thể nhé!