Ngày 24 và 31/07 vừa qua, buổi hội thảo trực tuyến “Think like an Attacker, Defend like a Pro” (Tư duy của kẻ tấn công, phòng thủ như chuyên gia) do ManageEngine tổ chức đã diễn ra với nhiều thông tin giá trị. Sự kiện có sự góp mặt của các diễn giả: Marcus Hutchins, chuyên gia tình báo mối đe dọa mạng, cựu hacker nổi tiếng vì đã ngăn chặn thành công mã độc tống tiền WannaCry và ông Romanus Raymond Prabhu, Giám đốc Công nghệ tại ManageEngine.

WannaCry và NotPetya: Hồi chuông cảnh tỉnh cho thế giới

Chuyên gia Marcus Hutchins đã nêu bật những thiếu sót còn tồn tại trong lĩnh vực an ninh mạng thông qua việc phân tích sâu về hai cuộc tấn công ransomware khét tiếng WannaCry và NotPetya.

WannaCry tấn công hàng loạt và tự động lan truyền bằng cách khai thác lỗ hổng đã được biết đến là EternalBlue (SMBv1). Điều đáng chú ý là Microsoft đã phát hành bản vá lỗi này hai tháng trước khi cuộc tấn công xảy ra, cho thấy lỗ hổng trong quản lý bản vá lỗi và thiếu khả năng hiển thị điểm cuối của các tổ chức.

NotPetya xuất hiện chỉ vài tuần sau WannaCry, sử dụng các kỹ thuật khai thác lỗ hổng EternalBlue (tương tự như Wannary), nhưng bổ sung thêm các công cụ đánh cắp thông tin xác thực (kiểu như Mimikatz), đồng thời sử dụng PsExec và WMI để thực hiện lateral movement (kẻ tấn công nhắm vào các máy chủ hoặc thiết bị trong cùng mạng với máy nạn nhân). NotPetya được phát tán thông qua một phần mềm kế toán của Ukraine đã bị xâm nhập, cho thấy đây là một cuộc tấn công chuỗi cung ứng.

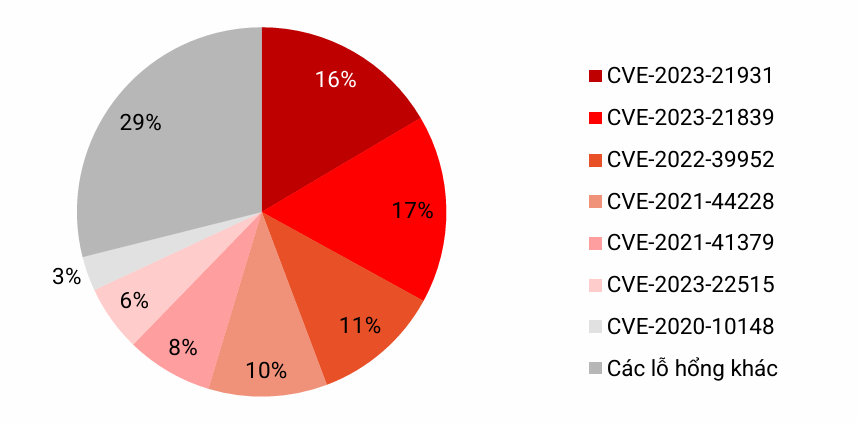

Dù WannaCry và NotPetya có những kẻ tấn công và kỹ thuật khác nhau, nhưng gốc rễ của những thất bại về an ninh mạng vẫn giống nhau: cả hai đều khai thác các lỗ hổng đã có bản vá lỗi. Tại Việt Nam, trong thực tế 6 tháng đầu năm 2025, hai lỗ hổng bảo mật được các nhóm tấn công sử dụng trong thực tế để rà quét và khai thác nhiều nhất trên các hệ thống được phát hiện đều được công bố từ năm 2023. Thậm chí, nhiều lỗ hổng từ năm 2020 đến nay vẫn còn bị hacker khai thác.

Các lỗ hổng hầu hết tồn tại trong các sản phẩm phổ biến được sử dụng trong môi trường doanh nghiệp và là các lỗ hổng cho phép tin tặc có thể thực thi mã từ xa sau khi khai thác mà không cần xác thực, kịch bản khai thác đơn giản. Các nhóm tấn công lợi dụng các lỗ hổng này nhằm mục đích làm bàn đạp ban đầu để truy cập hệ thống từ đó thực thi các hành vi độc hại tiếp theo.

Sự phát triển của hệ sinh thái Ransomware

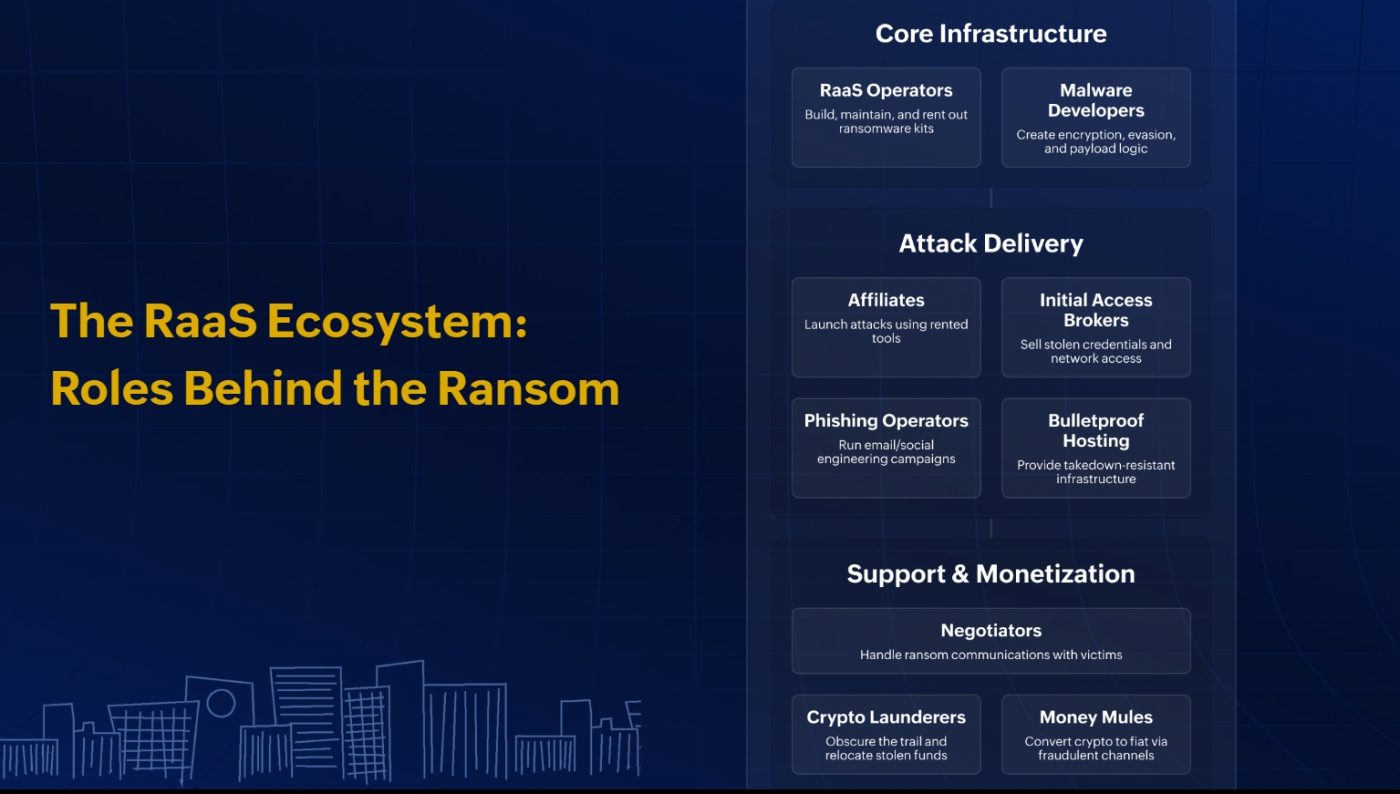

Bên cạnh những cuộc tấn công kinh điển, buổi hội thảo còn đi sâu vào những phương thức tấn công ransomware hiện đại. Chuyên gia đã trình bày chi tiết về mô hình Ransomware-as-a-Service (RaaS) và các vai trò khác nhau trong hệ sinh thái này:

- Nhà phát triển phần mềm độc hại (Malware Developers): phát triển các cơ chế mã hóa, ẩn nấp và các payload tấn công.

- Nhà điều hành RaaS (RaaS Operators): Xây dựng, duy trì và cho thuê các bộ công cụ ransomware.

- Nhà môi giới truy cập ban đầu (Initial Access Brokers): Bán thông tin đăng nhập và quyền truy cập mạng bị đánh cắp.

- Đối tác (Affiliates): Sử dụng các công cụ đã thuê để khởi động các cuộc tấn công.

- Điều phối lừa đảo (Phishing Operators): Thực hiện các chiến dịch lừa đảo qua email và kỹ thuật xã hội.

- Những người rửa tiền điện tử (Crypto Launderers): Che giấu dấu vết và di chuyển các quỹ tiền bị đánh cắp.

- Người đàm phán (Negotiators): Xử lý việc liên lạc đòi tiền chuộc với nạn nhân.

- Và các vai trò khác: Bulletproof Hosting (cung cấp cơ sở hạ tầng chống bị gỡ bỏ), Money Mules (chuyển đổi tiền điện tử thành tiền mặt thông qua các kênh gian lận).

Cách phòng thủ trước các mối đe dọa hiện đại

Để giúp các tổ chức phòng thủ tốt hơn, hội thảo đã đưa ra các khuyến nghị chiến lược và kỹ thuật. Các doanh nghiệp cần:

Tư duy như kẻ tấn công (Offense in Depth): Tự đặt ra những câu hỏi như “Nếu muốn ẩn mình trong mạng này, tôi sẽ dùng kỹ thuật gì?” để tìm ra những điểm yếu có thể bị khai thác.

Tăng cường khả năng phục hồi (Resilience Planning): Xây dựng các sách hướng dẫn ứng phó sự cố có cấu trúc và thực hiện các buổi diễn tập định kỳ 6 tháng một lần. Đồng thời, cần thường xuyên kiểm tra các bản sao lưu để đảm bảo chúng có thể khôi phục các quy trình làm việc, không chỉ dữ liệu.

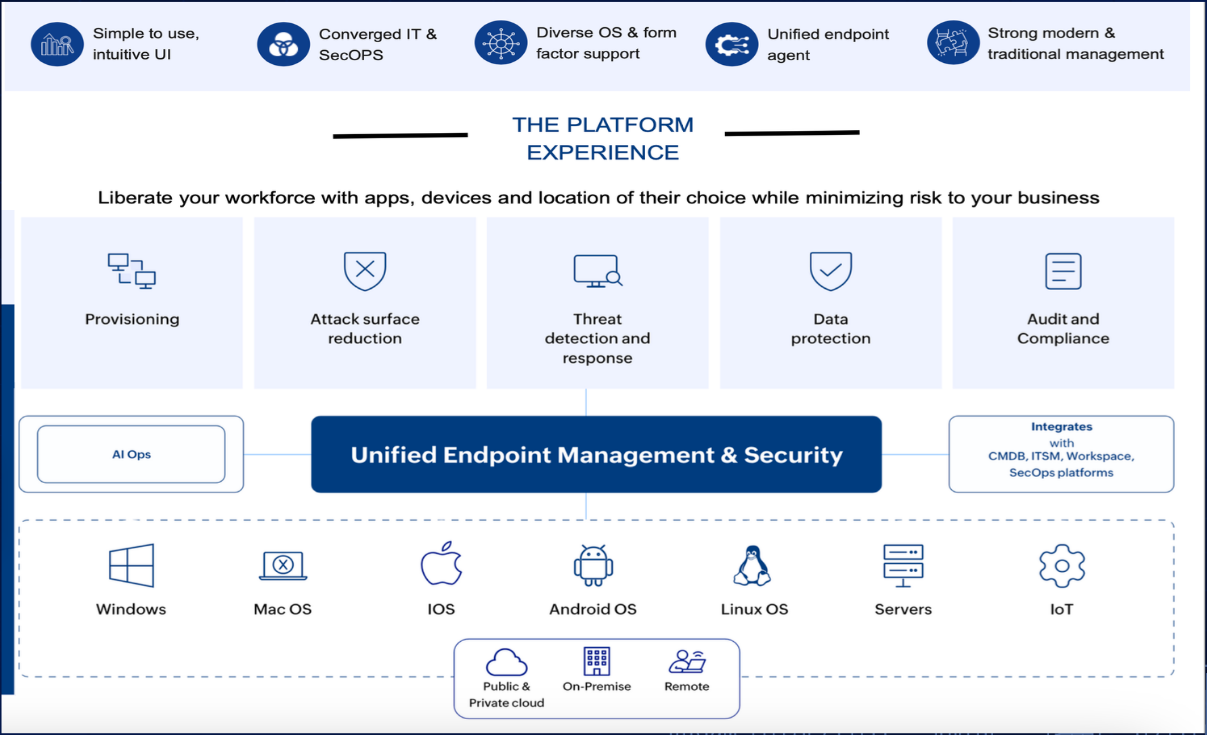

Sử dụng EDR (Endpoint Detection & Response): EDR có khả năng phát hiện các mối đe dọa đã biết và chưa biết bằng cách phân tích hành vi. Nó có thể tự động cô lập các hệ thống bị xâm nhập, vô hiệu hóa các quy trình độc hại và hỗ trợ khôi phục từ các bản sao lưu an toàn.

Xây dựng “Phòng thủ Tác chiến” (Operationalized Defense): Kết hợp chặt chẽ giữa Con người, Quy trình và Công cụ để tạo nên một hệ thống phòng thủ vững chắc.

Áp dụng “Danh sách kiểm tra phòng thủ điểm cuối theo lớp” (Layered Endpoint Defence Checklist):

- Lớp 1 – Giảm thiểu bề mặt tấn công: Tự động hóa việc vá lỗi, củng cố cấu hình điểm cuối, thực thi các chính sách bảo mật trình duyệt.

- Lớp 2 – Phát hiện và ứng phó điểm cuối (EDR): Đảm bảo phủ sóng toàn bộ điểm cuối, phát hiện các mối đe dọa dựa trên hành vi, và tự động hóa việc ngăn chặn mối đe dọa.

- Lớp 3 – Bảo vệ danh tính: Loại bỏ phơi nhiễm thông tin xác thực và quyền truy cập quá mức bằng cách áp dụng MFA, RBAC và xoay vòng thông tin xác thực.

- Lớp 4 – Săn lùng mối đe dọa và văn hóa an ninh: Nâng cao nhận thức của người dùng thông qua các buổi huấn luyện và mô phỏng tấn công lừa đảo.

Buổi hội thảo đã mang đến một cái nhìn toàn diện và chuyên sâu về bối cảnh an ninh mạng, đồng thời cung cấp những chiến lược thiết thực để các tổ chức có thể chủ động phòng vệ trước những mối đe dọa ngày càng tinh vi.

Giảng viên Nguyễn Hoài Linh