Trong thời đại công nghệ phát triển nhanh chóng, nhiều hệ thống và thiết bị kết nối internet một cách công khai đang trở thành “con mồi” tiềm năng cho các cuộc tấn công mạng. Thay vì phải dò tìm từng địa chỉ một cách thủ công, tin tặc hiện nay có thể sử dụng các công cụ tìm kiếm chuyên biệt như Shodan và FOFA để quét toàn bộ internet nhằm xác định các mục tiêu có thể bị khai thác. Bài viết này sẽ giúp bạn hiểu rõ cách các công cụ đó hoạt động, cách kẻ tấn công sử dụng chúng và những giải pháp giúp bạn bảo vệ hệ thống một cách hiệu quả hơn.

Shodan: Công cụ tìm kiếm cho Internet of Things (IoT)

Shodan là một công cụ tìm kiếm được thiết kế để quét toàn bộ internet và liệt kê các thiết bị đang hoạt động công khai như máy chủ, bộ định tuyến, webcam hoặc các hệ thống điều khiển công nghiệp. Thay vì tìm kiếm thông tin như Google, Shodan cung cấp các dữ liệu kỹ thuật như cổng đang mở, phiên bản phần mềm, chứng chỉ SSL hay các banner máy chủ. Người dùng có thể dễ dàng lọc kết quả theo tổ chức, vị trí địa lý, nhà cung cấp dịch vụ hoặc dịch vụ cụ thể đang chạy để xác định thiết bị mục tiêu phù hợp với nhu cầu.

Các tính năng nổi bật của Shodan có thể kể đến:

Liệt kê thiết bị: Shodan quét các thiết bị công khai, bao gồm webcam, bộ định tuyến, hệ thống điều khiển công nghiệp (ICS) và các máy chủ.

Lọc và truy vấn: Cho phép tinh chỉnh tìm kiếm bằng các bộ lọc như “port:443”, “country:VN” hoặc “org:SomeISP” để tìm các thiết bị và dịch vụ cụ thể.

Thông tin chi tiết siêu dữ liệu: Thu thập banner từ các cổng khác nhau, hiển thị phiên bản máy chủ và các lỗ hổng tiềm năng.

FOFA: Foresee & Find it All

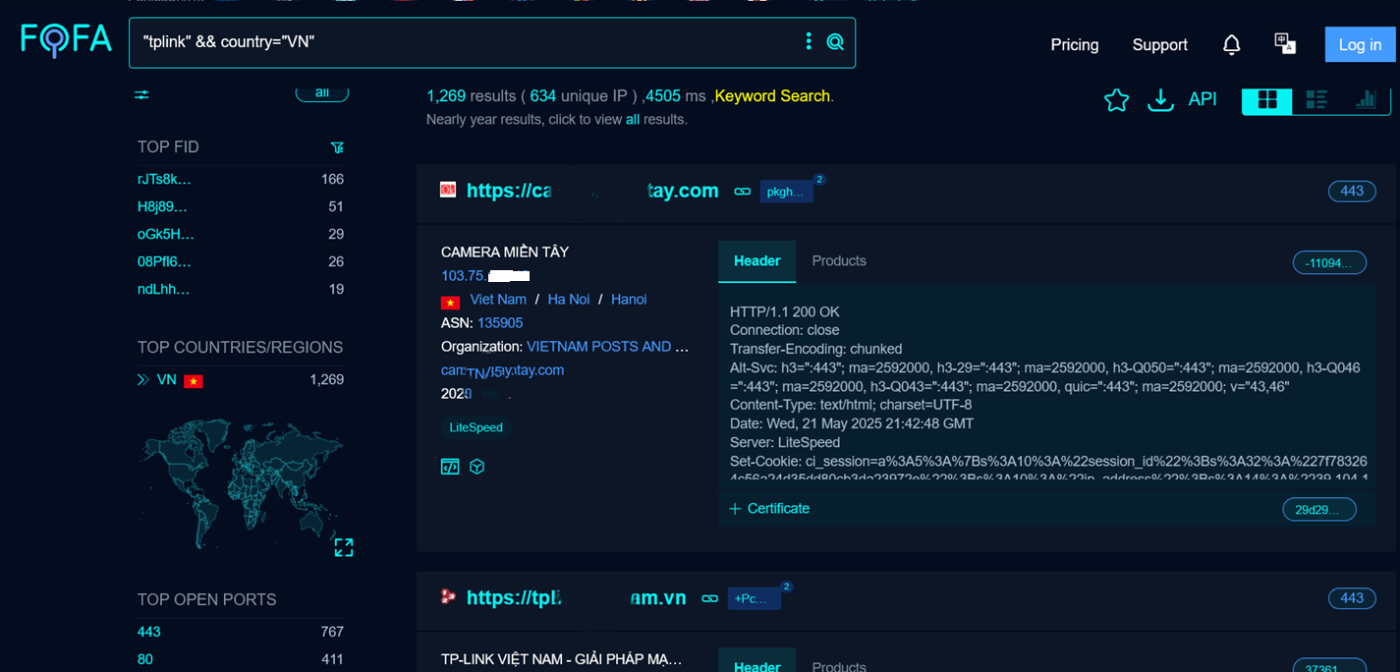

FOFA là một nền tảng tương tự Shodan, do Trung Quốc phát triển, nổi bật với khả năng tìm kiếm mạnh mẽ và kỹ thuật nhận dạng dấu vết hệ thống (fingerprinting). FOFA tập trung vào việc lập chỉ mục các thiết bị và dịch vụ đang hoạt động công khai trên internet, đồng thời hỗ trợ cú pháp truy vấn phức tạp để người dùng dễ dàng khoanh vùng các mục tiêu theo giao thức, địa chỉ IP, hoặc nội dung trang phản hồi. Với tốc độ phản hồi nhanh và cơ sở dữ liệu phong phú, FOFA đang ngày càng được sử dụng rộng rãi trong cộng đồng bảo mật.

Các tính năng nổi bật của FOFA:

Phát hiện tài sản: FOFA thu thập dữ liệu từ nhiều nguồn, quét các giao thức và cổng khác nhau để lập danh mục các thiết bị và ứng dụng được kết nối.

Cú pháp tìm kiếm linh hoạt: Hỗ trợ cú pháp truy vấn nâng cao (ví dụ: “protocol==https”, “ip==123.123.123.123”, “body==’login'”).

Nhận dạng công nghệ mở rộng: Tập trung vào công nghệ “fingerprinting” để xác định phần mềm và framework.

So sánh Shodan và FOFA

Dù cùng một mục đích là xác định các hệ thống dễ bị tổn thương, Shodan và FOFA lại có những ưu điểm và điểm khác biệt riêng. Shodan tập trung mạnh vào IoT và hệ thống công nghiệp, nổi bật với khả năng tìm kiếm theo cú pháp đơn giản và giao diện thân thiện với người dùng toàn cầu. Trong khi đó, FOFA lại đặc biệt mạnh ở khu vực châu Á và Trung Quốc, nổi bật với khả năng fingerprinting và hỗ trợ truy vấn chuyên sâu theo các thuộc tính kỹ thuật. Việc kết hợp cả hai công cụ giúp các chuyên gia bảo mật và cả tin tặc có được cái nhìn toàn diện về bề mặt tấn công của một tổ chức hoặc hệ thống.

| Tính năng | Shodan | FOFA |

| Trọng tâm chính | Chuyên tìm kiếm các thiết bị thông minh (IoT) và hệ thống điều khiển công nghiệp (ICS) trên toàn cầu, cùng với các thiết bị internet khác. | Phạm vi tìm kiếm rộng khắp thế giới, nhưng đặc biệt mạnh ở các khu vực nói tiếng Trung Quốc. |

| Khả năng tìm kiếm | Có nhiều bộ lọc nâng cao và cú pháp tìm kiếm mạnh mẽ, rất hữu ích khi tìm kiếm các hệ thống điều khiển công nghiệp. | Sử dụng cú pháp truy vấn phức tạp và có một thư viện lớn về “fingerprinting” để nhận diện các công nghệ khác nhau. |

| Phạm vi dữ liệu | Thu thập và sắp xếp dữ liệu trên phạm vi toàn cầu; có một lượng lớn người dùng và kho dữ liệu khổng lồ. | Cũng thu thập dữ liệu toàn cầu, nhưng được sử dụng rất rộng rãi ở Trung Quốc và Châu Á – Thái Bình Dương; đôi khi cung cấp những thông tin chi tiết riêng biệt theo từng khu vực. |

| Giao diện người dùng | Giao diện đơn giản, dễ dùng, với các bộ lọc rõ ràng để tìm kiếm. | Giao diện web hỗ trợ nhiều kiểu lọc khác nhau; giao diện bằng tiếng Trung/Anh có thể chưa thực sự rõ ràng nhưng đang được cải thiện. |

| API & Tích hợp | Có một API (giao diện lập trình ứng dụng) rất đầy đủ, phổ biến với các công cụ mã nguồn mở và được tích hợp rộng rãi trong cộng đồng an ninh mạng. | API có sẵn với các gói đăng ký theo cấp độ; được sử dụng nhiều trong các công cụ bảo mật ở Trung Quốc. |

| Điểm mạnh độc đáo | Có uy tín và cộng đồng lớn mạnh từ lâu, cung cấp thông tin chi tiết về các thiết bị IoT và ICS. | Tập trung mạnh vào nhận diện “dấu vân tay” kỹ thuật, dữ liệu theo từng khu vực và đang ngày càng mở rộng tầm ảnh hưởng trên toàn cầu. |

Khi những kẻ tấn công đã xác định được mục tiêu, chúng sẽ làm gì tiếp theo?

Sau khi đã tìm ra những “điểm yếu” hoặc “lối vào” trên hệ thống của bạn, kẻ tấn công sẽ không dừng lại ở việc tìm hiểu (trinh sát) nữa. Thay vào đó, chúng sẽ nhanh chóng chuyển sang giai đoạn tấn công thực sự để khai thác những điểm yếu đó.

Một khi chúng đã có trong tay danh sách các mục tiêu dễ bị tấn công, chúng sẽ bắt đầu “dò xét” để tìm cách xâm nhập. Chúng thường dùng hai chiến thuật chính:

Tấn công Brute-force bằng thông tin đăng nhập: Tức là chúng sẽ thử đi thử lại hàng loạt tên đăng nhập và mật khẩu khác nhau một cách tự động, hy vọng sẽ đoán trúng hoặc tìm được tài khoản có mật khẩu dễ đoán, mật khẩu mặc định hoặc mật khẩu đã bị lộ trước đó.

Khai thác các lỗ hổng đã biết (CVE-based exploitation): Đây là việc chúng lợi dụng những “lỗi” hoặc “lỗ hổng bảo mật” đã được công bố (mỗi lỗ hổng thường có một mã số CVE riêng) để đột nhập vào hệ thống mà không cần mật khẩu. Giống như việc tìm ra một cánh cửa bị hỏng và đi thẳng vào nhà vậy.

Vậy làm thế nào để bảo vệ hệ thống của bạn trước 2 chiến thuật tấn công trên?

Bảo vệ trước tấn công Brute-force bằng thông tin đăng nhập

Kẻ tấn công thường thử các cặp tên người dùng/mật khẩu liên tục cho đến khi tìm được sự kết hợp đúng. Để chống lại điều này, bạn có thể áp dụng:

Sử dụng mật khẩu mạnh và duy nhất: Đây là nguyên tắc cơ bản nhưng cực kỳ quan trọng. Mật khẩu nên dài (ít nhất 12 ký tự), kết hợp chữ hoa, chữ thường, số và ký tự đặc biệt. Tuyệt đối không tái sử dụng mật khẩu cho nhiều tài khoản khác nhau.

Kích hoạt Xác thực đa yếu tố (MFA): Đây là lá chắn bảo vệ mạnh nhất. Khi có MFA, ngay cả khi kẻ tấn công đoán được mật khẩu của bạn, chúng vẫn cần một yếu tố xác thực thứ hai (ví dụ: mã OTP gửi về điện thoại, xác nhận qua ứng dụng) để truy cập. Hãy bật MFA cho tất cả các dịch vụ hỗ trợ, đặc biệt là email, ngân hàng, và các tài khoản quản trị.

Áp dụng chính sách khóa tài khoản: Cấu hình hệ thống để tự động khóa tài khoản sau một số lần đăng nhập sai liên tiếp (ví dụ: 3-5 lần). Điều này làm chậm hoặc ngăn chặn các cuộc tấn công brute-force.

Sử dụng công cụ quản lý mật khẩu: Các công cụ này giúp bạn tạo và lưu trữ mật khẩu mạnh, duy nhất cho từng tài khoản một cách an toàn, tránh việc phải nhớ nhiều mật khẩu phức tạp.

Giám sát và cảnh báo đăng nhập bất thường: Hệ thống an ninh có thể phát hiện và cảnh báo khi có quá nhiều lần đăng nhập thất bại từ một địa chỉ IP, hoặc đăng nhập từ các vị trí địa lý lạ, giúp bạn phản ứng kịp thời.

Hạn chế tác hại từ việc khai thác lỗ hổng đã biết (CVE)

Các lỗ hổng CVE thường là “lối tắt” cho kẻ tấn công xâm nhập. Việc phòng chống tập trung vào việc vá lỗi và giảm thiểu rủi ro:

Cập nhật và vá lỗi định kỳ: Đây là biện pháp quan trọng nhất. Các nhà cung cấp phần mềm thường xuyên phát hành các bản vá lỗi để khắc phục các lỗ hổng đã biết. Hãy đảm bảo tất cả phần mềm, hệ điều hành, trình duyệt, và ứng dụng của bạn (bao gồm cả thiết bị mạng như router, firewall) luôn được cập nhật phiên bản mới nhất.

Quản lý tài sản và phần mềm: Biết rõ bạn đang sử dụng những phần mềm và thiết bị nào là điều cần thiết. Điều này giúp bạn dễ dàng theo dõi các thông báo về lỗ hổng và áp dụng bản vá kịp thời. Loại bỏ hoặc cách ly các phần mềm/thiết bị cũ, không còn được hỗ trợ.

Sử dụng tường lửa (Firewall) và Hệ thống phát hiện/ngăn chặn xâm nhập (IDS/IPS): Tường lửa giúp kiểm soát lưu lượng truy cập ra vào mạng của bạn, trong khi IDS/IPS có thể phát hiện và chặn các hành vi đáng ngờ hoặc các cuộc tấn công khai thác lỗ hổng đã biết.

Kiểm tra và đánh giá an ninh định kỳ: Thực hiện các cuộc kiểm tra lỗ hổng (vulnerability scanning) và kiểm tra thâm nhập (penetration testing) để chủ động tìm ra các điểm yếu trong hệ thống của bạn trước khi kẻ tấn công phát hiện ra chúng.

Áp dụng nguyên tắc “đặc quyền tối thiểu”: Hạn chế quyền truy cập của người dùng và các ứng dụng chỉ ở mức cần thiết để thực hiện công việc của họ. Nếu một ứng dụng bị khai thác, kẻ tấn công sẽ không thể gây ra nhiều thiệt hại nhờ việc hạn chế quyền này.

Bằng cách kết hợp các giải pháp trên, bạn có thể tăng cường đáng kể khả năng phòng thủ của mình trước các chiến thuật tấn công phổ biến này, giúp bảo vệ thông tin và hệ thống một cách hiệu quả hơn.

Lưu ý: Mặc dù Shodan (hay FOFA) là công cụ cung cấp thông tin chi tiết có giá trị về các thiết bị kết nối internet, người dùng nên sử dụng chúng một cách có trách nhiệm và tránh vi phạm các nguyên tắc đạo đức (đặc biệt là các quy định pháp luật liên quan).

Giảng viên Nguyễn Hoài Linh