Sự kiện trực tuyến của VMware User Group (VMUG) cuối tháng 7 vừa qua đã đưa ra một lời cảnh tỉnh mạnh mẽ về nguy cơ tấn công ransomware nhắm vào hypervisor, đặc biệt là ESXi. Bài trình bày của Joe Comps từ Vali Cyber không chỉ phân tích các phương thức tấn công phổ biến mà còn giới thiệu giải pháp ZeroLock, nhằm cung cấp một lớp bảo vệ runtime chống lại các mối đe dọa này.

Mối nguy tấn công hypervisor ngày càng gia tăng

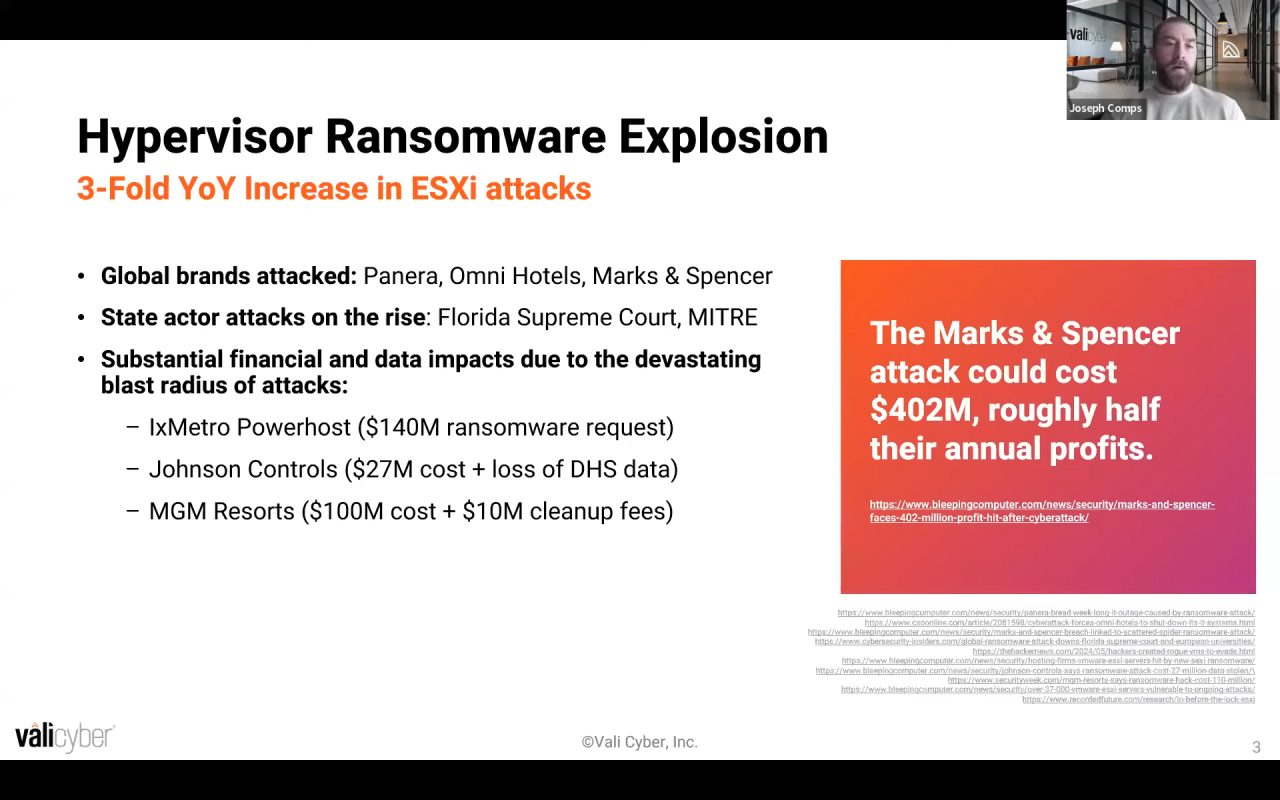

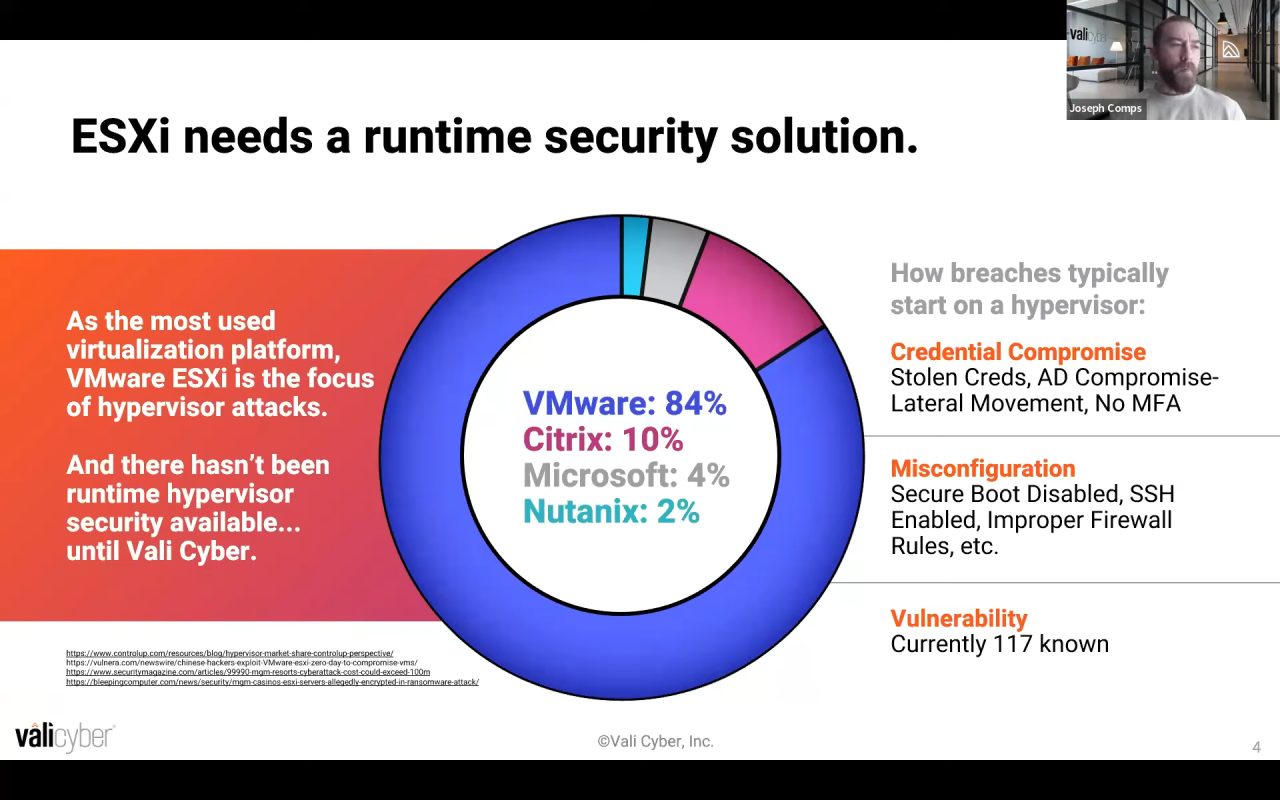

Hypervisor – chẳng hạn như VMware ESXi – đóng vai trò là nền tảng cốt lõi trong các trung tâm dữ liệu hiện đại, chịu trách nhiệm quản lý và vận hành toàn bộ hệ thống máy ảo. Với thị phần lên tới 84%, ESXi trở thành mục tiêu hấp dẫn của các tác nhân đe dọa an ninh mạng. Khi bị tấn công, hậu quả không chỉ dừng lại ở việc làm tê liệt hạ tầng ảo hóa mà còn kéo theo thiệt hại nghiêm trọng về tài chính và dữ liệu. Những vụ tấn công gần đây gây tổn thất hàng trăm triệu đô la là minh chứng rõ ràng cho mức độ nguy hiểm và cấp thiết của việc bảo vệ hypervisor trong môi trường công nghệ số hiện nay.

Các con đường xâm nhập chính

Theo phân tích, có ba con đường chính mà kẻ tấn công sử dụng để xâm nhập và kiểm soát hypervisor:

- Thỏa hiệp thông tin đăng nhập: Kẻ tấn công lợi dụng thông tin đăng nhập bị rò rỉ hoặc thiếu xác thực đa yếu tố (MFA) để truy cập trái phép. Đây là phương thức tấn công ban đầu trong vụ MGM.

- Cấu hình sai: Lỗi cấu hình như bật SSH không cần thiết hoặc không phân đoạn mạng hiệu quả tạo ra các lỗ hổng lớn. Hàng chục nghìn hypervisor ESXi đang bị lộ ra internet, trở thành mục tiêu dễ dàng.

- Lỗ hổng (Vulnerability): Kẻ tấn công khai thác các lỗ hổng mới hoặc zero-day, chẳng hạn như những lỗ hổng được phát hiện tại Pwn2Own, để chiếm quyền kiểm soát hệ thống.

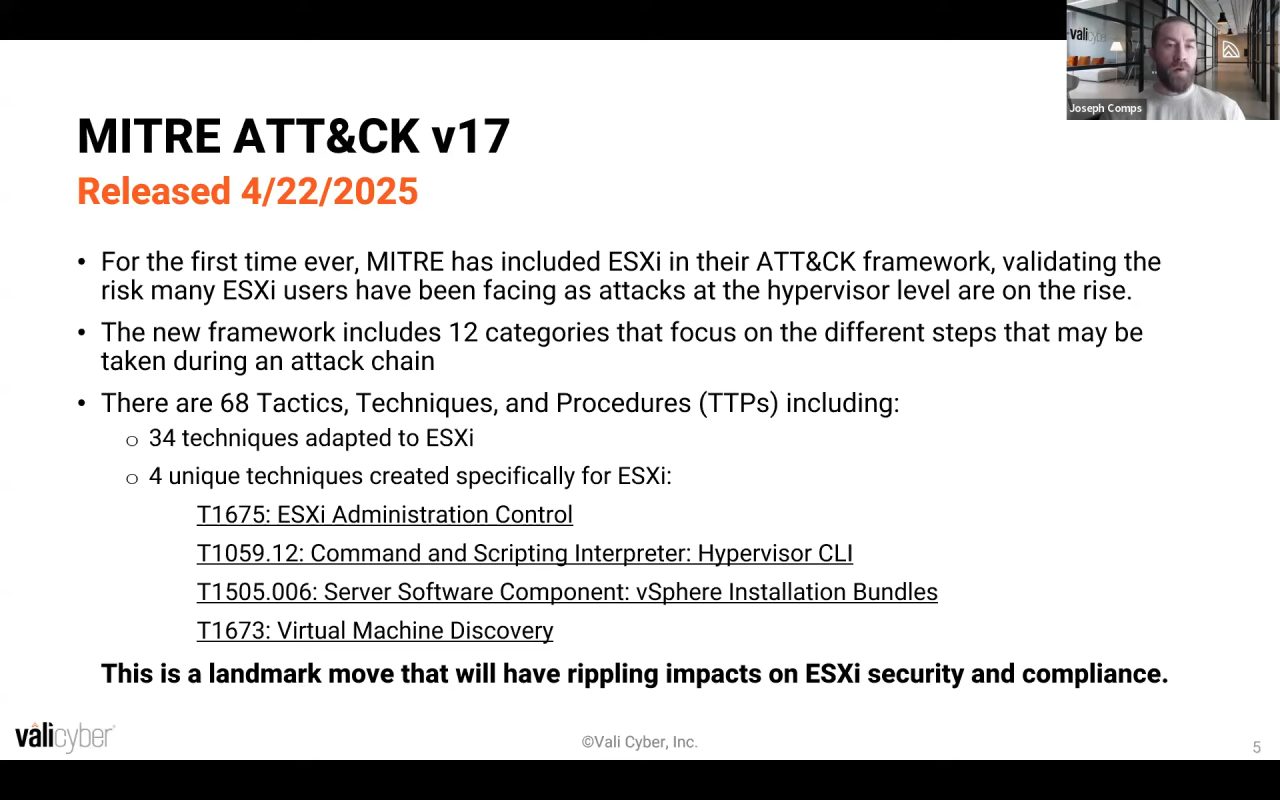

Sự thay đổi trong Khung MITRE ATT&CK

Một điểm nhấn quan trọng là việc Khung MITRE ATT&CK, một công cụ quan trọng để phân tích tư duy của kẻ tấn công, đã chính thức bổ sung các kỹ thuật tấn công nhắm vào ESXi trong phiên bản 17. Điều này khẳng định sự nghiêm trọng của mối đe dọa và giúp các chuyên gia an ninh mạng hiểu rõ hơn về các chiến thuật và kỹ thuật mà kẻ tấn công sử dụng.

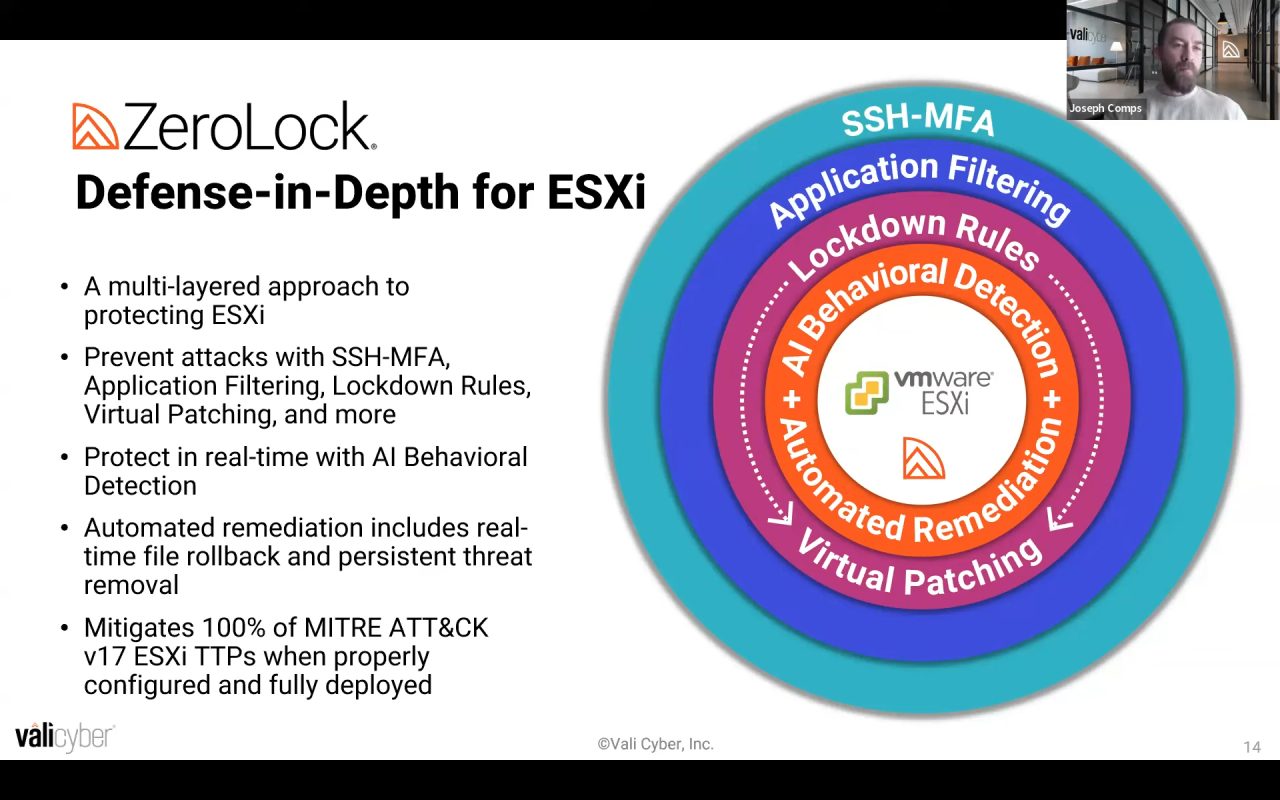

Giải pháp ZeroLock của Vali Cyber: Một lớp phòng thủ mới

Để đối phó với mối đe dọa này, Vali Cyber đã phát triển ZeroLock – một giải pháp bảo vệ runtime dành cho các hypervisor dựa trên Linux (bao gồm ESXi, Proxmox, KVM). Giải pháp này tập trung vào việc ngăn chặn hành vi độc hại, chứ không chỉ dựa vào việc phát hiện chữ ký.

Các lớp bảo vệ đột phá:

- Xác thực đa yếu tố (MFA) cho SSH: Yêu cầu MFA cho các phiên SSH trên hypervisor, vô hiệu hóa một trong những phương thức tấn công phổ biến nhất.

- Quy tắc khóa (Lockdown Rules): Ngăn chặn các hành vi đáng ngờ như việc các tiến trình VM tạo ra một shell hoặc việc tắt VM một cách bất thường.

- Vá lỗi ảo (Virtual Patching): Cung cấp khả năng bảo vệ ngay lập tức trước các lỗ hổng zero-day mà không cần chờ bản vá chính thức.

- Phát hiện hành vi bằng AI: Sử dụng AI để phân tích hành vi và phát hiện các cuộc tấn công ransomware, đồng thời tự động khôi phục các tệp đã bị mã hóa.

Buổi hội thảo đã chỉ ra rằng việc chỉ tuân thủ các quy định bảo mật cơ bản hoặc dựa vào các giải pháp truyền thống như tường lửa là không đủ. Với việc các cuộc tấn công ngày càng tinh vi và nhắm vào các thành phần cốt lõi của hạ tầng, các chuyên gia an ninh mạng cần trang bị những giải pháp chuyên sâu để bảo vệ hệ thống ảo hóa khỏi những mối đe dọa ransomware đang ngày càng gia tăng.

Giảng viên Nguyễn Hoài Linh