Năm 2018 vừa qua là một năm đau đầu đối với các chuyên gia CNTT toàn cầu. Đã có rất nhiều các lỗ hổng bảo mật lớn, thậm chí có liên quan đến cấp độ phần cứng mà các chuyên gia an toàn thông tin phải đối mặt. Dưới đây là bốn lỗ hổng lớn nhất của năm 2018 và cách thức mà bạn có thể sử dụng để đối phó với chúng.

Spectre và Meltdown

Xuất hiện lần đầu vào ngày 4 tháng 1 năm 2018, các lỗ hổng Spectre và Meltdown cho phép các ứng dụng đọc bộ nhớ kernel. Vấn đề nằm ở chỗ vì bộ đôi này đại diện cho các lỗ hổng ở cấp độ phần cứng, tức là có thể được giảm thiểu, nhưng lại không thể tiến hành vá lỗi được thông qua phần mềm. Mặc dù các bộ xử lý Intel là dễ bị tổn thương nhất (ngoại trừ các chip Atom được sản xuất trước năm 2013 và dòng Itanium), tuy nhiên các bản vá vi mã vẫn là cần thiết cho cả các bộ xử lý của AMD, OpenPOWER và các CPU khác dựa trên thiết kế Arm. Một số biện pháp khắc phục bằng phần mềm cũng có thể được triển khai, tuy nhiên chúng thường yêu cầu các nhà cung cấp phải biên dịch lại chương trình của họ với các biện pháp bảo vệ tại chỗ.

Cùng với các tiết lộ ban đầu, Spectre-NG, Spectre 1.2 và SpectreRSB, đã có tổng cộng có tám biến thể của lỗ hổng Spectre được phát hiện, bên cạnh các lỗ hổng liên quan khác như SgxPectre.

Mặc dù các bản vá phần mềm ở cấp độ OS có thể giảm thiểu đáng kể ảnh hưởng của Meltdown và Spectre nhưng cả cộng đồng Microsoft và Linux đều nói rằng cần phải sửa cả firmware mới khắc phục được.

DDoS với memcached

Trong năm 2018, các hacker đã tổ chức các cuộc tấn công DDoS bằng cách sử dụng các lỗ hổng trong memcached, đạt tới độ cao 1.7Tbps. Cuộc tấn công được bắt đầu bởi một máy chủ giả mạo địa chỉ IP của chính nó (chỉ định địa chỉ của mục tiêu tấn công là địa chỉ gốc), và gửi đi một gói yêu cầu 15-byte – được trả lời bởi một máy chủ memcached dễ bị tổn thương với các phản hồi từ 134KB đến 750KB. Sự chênh lệch kích thước giữa yêu cầu và phản hồi lớn hơn 51.200 lần khiến cuộc tấn công này trở nên đặc biệt kinh khủng!

Proof-of-concept – một loại mã có thể dễ dàng điều chỉnh với các cuộc tấn công đã được nhiều nhà nghiên cứu khác nhau tung ra để đối phó với tình huống này, trong số đó có “Memcrashing.py”, được tích hợp với công cụ tìm kiếm Shodan để tìm các máy chủ dễ bị tấn công mà ở đó, một cuộc tấn công có thể được khởi động.

May mắn thay, có thể ngăn chặn các cuộc tấn công DDoS memcached, tuy nhiên, người dùng memcached cũng nên thay đổi các thiết lập mặc định để ngăn hệ thống của họ bị lạm dụng. Nếu UDP không được sử dụng trong hệ thống của bạn, bạn có thể tắt tính năng này bằng công tắc -U 0. Nếu không, việc giới hạn quyền truy cập vào localhost với chuyển đổi -listen 127.0.0.1 cũng là điều nên làm.

Lỗ hổng Drupal CMS

Các bản vá khẩn cấp cho 1,1 triệu trang web của Drupal đã phải được tung ra vào cuối tháng 3 năm 2018. Lỗ hổng này có liên quan đến xung đột giữa cách PHP xử lý các mảng trong các tham số URL và việc sử dụng hàm băm (#) của Drupal ở đầu các khóa mảng để biểu thị các khóa đặc biệt thường dẫn đến tính toán thêm, có thể cho phép kẻ tấn công “tiêm” mã một cách tùy ý. Cuộc tấn công được đặt biệt danh là “Drupalgeddon 2: Electric Hashaloo” của Scott Arciszewski đến từ Paragon initative.

Vào tháng 4 năm 2018, các sự cố liên quan đến lỗ hổng này đã được vá lần thứ hai, nhắm đến khả năng xử lý URL của các tham số GET để xóa biểu tượng #, có thể gây ra lỗ hổng thực thi mã từ xa.

Mặc dù lỗ hổng đã được cảnh báo một cách công khai, nhưng vẫn có hơn 115.000 trang web Drupal bị ảnh hưởng và nhiều botnet đã tích cực tận dụng lỗ hổng để triển khai các phần mềm mã hóa độc hại.

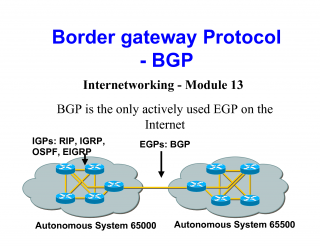

BGP tấn công chặn các máy chủ DNS

Border Gateway Protocol (BGP), “công cụ” được sử dụng để xác định đường dẫn hiệu quả nhất giữa hai hệ thống trên internet, được dự đoán sẽ trở thành mục tiêu của các tác nhân độc hại trong tương lai bởi giao thức này được thiết kế phần lớn trước khi các vấn đề về mạng độc hại được xem xét một cách kỹ lưỡng. Không có quyền tập trung nào cho các tuyến đường BGP và các tuyến đường được chấp nhận ở cấp độ ISP, đặt nó nằm ngoài tầm với của các mô hình triển khai theo quy mô doanh nghiệp điển hình và đồng thời cũng nằm ngoài tầm với của người dùng.

Vào tháng 4 năm 2018, một cuộc tấn công BGP đã được tiến hành chống lại Amazon Route 53 – thành phần dịch vụ DNS của AWS. Theo nhóm Internet Intelligence của Oracle, cuộc tấn công bắt nguồn từ phần cứng được đặt trong một cơ sở được điều hành bởi eNet (AS10297) ở Columbus, Ohio, Hoa Kỳ. Những kẻ tấn công đã chuyển hướng yêu cầu truy cập MyEtherWallet.com đến một máy chủ ở Nga, nơi đã sử dụng một trang web lừa đảo để sao chép thông tin tài khoản bằng cách đọc các cookie hiện có. Các tin tặc đã kiếm được 215 Ether từ cuộc tấn công này, tương đương với khoảng 160.000 USD.

BGP cũng đã bị một một vài tổ chức nhà nước lạm dụng trong một số trường hợp. Vào tháng 11 năm 2018, các báo cáo chỉ ra rằng một số tổ chức ở Iran đã sử dụng các cuộc tấn công BGP nhằm cố gắng ngăn chặn lưu lượng của Telegram đến quốc gia này. Ngoài ra, Trung Quốc cũng đã bị cáo buộc sử dụng các cuộc tấn công BGP thông qua các điểm hiện diện ở Bắc Mỹ, Châu Âu và Châu Á.

Công việc bảo vệ BGP chống lại các cuộc tấn công này đang được đảm trách bởi NIST và DHS Science and Technology Directorate, hợp tác với Secure Inter-Domain Routing (SIDR), nhằm mục đích thực hiện “xác thực nguồn gốc tuyến BGP (BGP Route Origin Validation) bằng cách sử dụng Resource Public Key Infrastructure”.

Hệ Thống Đào Tạo An Ninh Mạng Quốc Tế FPT Jetking đào tạo chuyên sâu về phần cứng và mạng máy tính. Sinh viên FPT Jetking có khả năng làm việc thực tế ngay sau tốt nghiệp trong những lĩnh vực như quản trị mạng, điện toán đám mây, an ninh mạng, lắp ráp và sửa chữa PC máy tính…

Hiện tại, Trường FPT Jetking có 2 cơ sở:

– Hồ Chí Minh: Số 391A, Nam Kỳ Khởi Nghĩa, Phường 7, Quận 3. (028 7300 8866)

– Hà Nội: Số 8, Tôn Thất Thuyết, Mỹ Đình, Từ Liêm. (024 7300 8855)